Spanning Tree Portfast

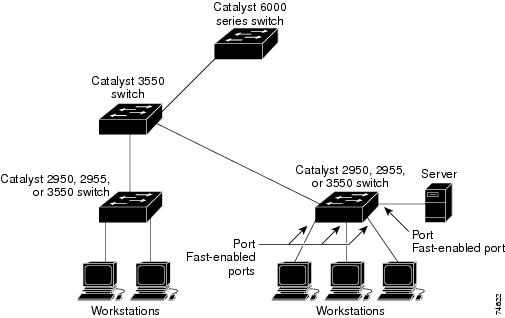

Il comando mette immediatamente l'interfaccia in Forwarding State dal Blocking State bypassando gli stati di listening e learning.Il comando di usa principalmente su porte dove vi sono connessi host o servers in modo che essi si connettano subito alla rete invece di attendere la convergenza dello spanning tree.

Le interfacce connesse ai pc non ricevono i BPDU.

BPDU Guard

Il comando può essere abilitato sia globalmente sullo switch piuttosto che che per ciscuna interfaccia ma con le dovute differenze funzionali.

A livello globale si abilita su un'interfaccia con già attivo lo spanning tree portfast con il comando spanning-tree portfast bpduguard enable.

Lo spanning tree spegne la porta che lavora in modalità portfast nel caso in cui riceva dei BPDU, se ciò accade per una porta che si trova configurata in port-fast c'è un errore di configurazione in quanto le porte configurate in port fast non devono ricevere Bpdu e dunque la porta viene messa in error-disable.

A livello d'interfaccia il comando è spanning-tree bpduguard enable (senza portfast).Se l'interfaccia riceve i BPDU va in err-disable.

Il BPDU guard fornisce una riposta sicura allle configurazioni invalide e si usa nei service provider affinchè una porta in accesso (host) partecipi allo spanning tree.

BPDU Filtering

Anche questo comando si può configurare sia a livello globale che a livello d'interfaccia ma vi sono differenze.

A livello globale si configura con il comando spanning-tree portfast bpdufilter default.Questo comando previene che le interfacce che sono configurate in portfast non possano inviare o ricevere BPDU.Lo si configura a livello globale in modo che gli host connessi a queste intefacce non ricevano BPDU, se un interfaccia riceve un BPDU essa perde il suo port-fast e il BPDU filtering viene disabilitato.

A livello d'interfaccia lo si può abilitare con il comando spanning-tree bpdufilter enable anche senza configurare il portfast, in questo modo evitiamo all'interfaccia di ricevere o inviare BPDU.

NB:Abilitare il BPDU Filtering su un'interfaccia equivale a disabilitare lo spanning tree su di essa e pùo generare loops di spanning tree

UplinkFast

Gli switch in una rete gerarchica possono essere raggruppati in backcone,distribution e access.Tutti hanno 2 link verso lo switch maggiore e di questi due link uno è attivo.

Se uno switch perde connettività inizia ad utilizzare il percorso alternativo appena lo spanning tree sceglie la nuova root port.

Abilitando l'UplinkFast con il comando spanning-tree uplinkfast in globale sullo switch acceleriamo la scelta della nuova root port quando un link od uno switch cade o quando lo spanning tree effettua ricalcola.La transizione della root port allo stato di forwarding è immediata saltando il listening ed il learning come dovrebbe essere.

Quando lo spanning tree riconfigura la nuova root port, le altre interfacce trasmettono alla rete dei pacchetti multicast, uno per ogni indirizzo imparato su ciscuna interfaccia.

Si possono limitare questi invii di multicast riducendo il max-update-rate (default 150 per secondo), se si mette zero la topologia convergerà molto lentamente dopo una perdita di connettività.

NB: Il comando è molto utile con gli switch di accesso e meno consigliato con i core switches.

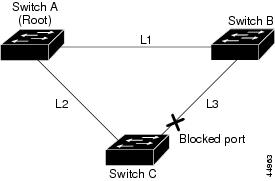

L'uplinkfast fornisce una rapida convergenza dopo un failure della rete e fornisce load balancing tra link L2 ridondati utilizzando gli uplink groups.Un uplink group è un set di interafacce layer 2 di cui solo una è in forwarding in ogni momento.Nello specifico un uplink group consiste della root port(in forwarding) ed un set di porte in blocking, esso forinisce un percorso alternativo nel caso in cui l'interfaccia in forwarding cada.

Cross-Stack UplinkFast

Per i catalyst 3750 l'uplinkfast è il cross-stack Uplink (CSUF).Esso fornisce una rapida transizione di spanning-tree(convergenza in meno di 1 secondo)per uno stack di switch.

Durante la transizione, un link ridindato alternativo nello stack è messo in forwarding state senza causare spanning-tree loops o perdita di connettività con il core switch.

Il comando è spanning-tree uplinkfast in globale.Il CSUF non fornisce sempre una transizione rapida, a volte impiega 30-40 secondi.

Esso assicura che un link dello stack è eletto come rootpath.

Loop Guard

Si utilizza per prevenire che le root port o alternative possano diventare designated port a causa di un guasto ad un link unidirezionale.Questi funzionalità è efficente se abilitata su tutta la rete

Se abbiamo uno stack da 3 ed ogni switch ha un'interfaccia verso il core, nel caso in cui il primo switch cada si usa il link del secondo come root port e cosi via.(in meno di 1 secondo)

Si configura con il comando spanning-tree loopguard default (a livello globale)

BackboneFast

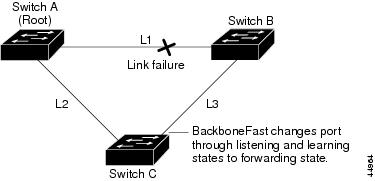

Backbonefast rileva dei guasti indiretti nel core del backbone, è una tecnologia complemetare all'UplinkFast, che risponde ai problemi sui link direttamente connessi gli switch di accesso.

Esso ottimizza il maximum-age timer, che controlla l'ammontare di tempo che lo switch immagazzina relativo alle informazioni di protocollo ricevute su di un'interfaccia.

Quando uno switch riceve un BPDU inferiore dalla designated port di un altro switch, il BPDU è un segnale che quest'altro switch potrebbe aver perso il suo percorso verso il root switch, ed il backboneFast prova

a trovare un percorso alternativo verso il root switch.

Si abilita con il comando spannig-tree backbonefast in globale, inizia quando una root port o una interfaccia bloccata su uno switch riceve BPDU inferiori dal suo switch designato.Un BPDU inferiore identifica uno

switch che si dichiara sia come root bridge sia come designated switch.

Quando uno switch riveve un BPDU inferiore, significa che il link al quale lo switch non è direttamente connesso (link indiretto) ha fallito(dunque il designated switch ha perso la sua connessione al root switch)

Le regole dello spanning-tree fanno si che lo switch ignori BPDU inferiori per il maximum age time configurato dal comando spanning-tree vlan XX.

Lo switch prova a trovare se ha un percorso alternativo verso il root switch.Se BPDU inferiori arrivano su di una interfaccia bloccata, la root port e le altre interfacce bloccate dello switch diventano percorsi alternativi

verso il root switch.

Se BPDU inferiori arrivano sulla root port, tutte le interfacce bloccate diventano percorsi alternativi verso il root bridge.Se BPDU inferiori arrivano sulla root port e non vi sono interfacce bloccate lo switch pensa di aver perso connettività verso il root switch, causando la scadenza del maximum aging time sulla root port e diventa il root switch in base alle regole dello STP.

Se lo switch ha percorsi alternativi al root switch esso li usa per inviare al root bridge dei RLQ Root link query request.Lo switch invia RLQ su tutti i percorsi alternativi per imparare se un membro dello stack ha un root link alternativoverso il root switch ed attende per un RLQ reply da altri switch della rete oppure dello stack.Quando un membro dello stack riceve una reply RQL da un membro non dello stack su un'intrfaccia bloccata la risposta è destinata ad un altro switch non in stack, esso inoltra il reply packet comunque sia lo stato dello spanning tree dell'interfaccia.

Quando un membro dello stack riceve una reply RQL da un membro non dello stack e la risposta è destinata allo stack. il membro dello stack inoltra la risposta in modo che tutti i membri dello stack la ricevano.

Se lo switch scopre che c'è un path alternativo veros il root, esso fa scadere il max aging time dell'intrfaccia che ha ricevuto il BPDU inferiore,se tutti i path alternativi verso il root indicano che lo switch ha perso connettività al root switch, esso fa scadere il max aging time sull'interfaccia che ha ricevuto il reply RLQ.

Esempio:

3 switch a tringolo a,b e c.Switch a è il root.Se il link tra a e b cade c non può saperlo in quanto non è connesso direttamente ad a.Ma dato che b è connesso direttamente ad a capisce che c'è la disconnessione e elegge se stesso come root ed invia BPDU allo switch

c, identificandosi come root.Quando c riceve BPDU inferiori dallo switch b, capisce che c'è stato un problema.A quel punto il backbonefast permette all'interfaccia bloccata dello switch C di attivarsi (in listen) senza attendere il max aging time scaduto.

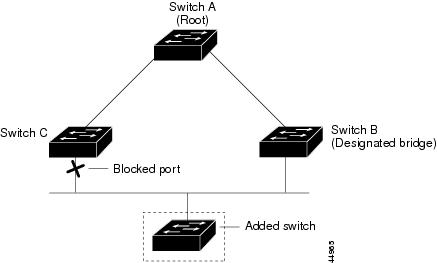

Root Guard

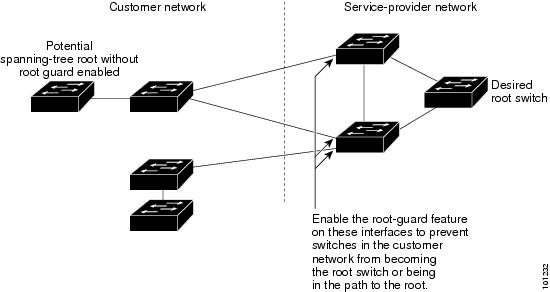

La rete L2 di un sp può includere molti switch che non sono gestiti dal service provider.In questa topologia, lo spanning tree può riconfigurare se stesso e scegliere uno switch del cliente come root switch.

Possiamo evitare ciò abilitando il root guard sull'interfaccia dello switch del SP che connette il nuovo switch esterno.Se gli switch operano il multiple spanning-tree (MST),il root guard forza l'interfaccia ad essere la designated port.

Il root guard abilitato su un'interfaccia agisce su tutte le vlan al quale lo switch appartiene, lo si fa tramite il comando spanning-tree guard root (sulla interfaccia)